它会回来的:攻击者仍在滥用终结者工具及其变种 媒体

BYOVD攻击:理解和应对

关键要点

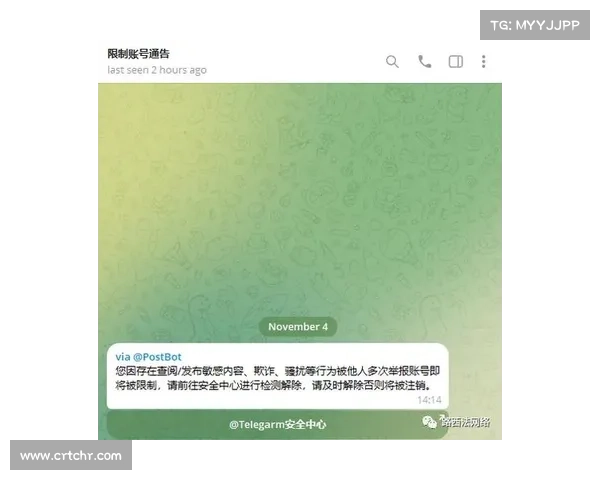

BYOVD攻击自带易受攻击的驱动程序是一种利用已知易受攻击驱动程序来获得内核级权限的攻击方法。攻击者可以隐藏恶意软件、转储凭据并禁用EDR解决方案。目前有364个被标记为“易受攻击驱动程序”的条目在loldriversio上可供选择。最近,EZMANA驱动正在被越来越多的低阶攻击者使用,包括勒索软件运营者。保护措施包括加强终端安全、实现篡改保护和保持软件更新。BYOVD自带易受攻击的驱动程序是一类攻击方式,攻击者在被入侵的计算机上植入已知的易受攻击驱动程序,然后利用其漏洞来获取内核级别权限。在这个访问级别下,攻击者可以执行许多操作:隐藏恶意软件、转储凭据,并且,关键的是,尝试禁用EDR解决方案。

攻击者在选择易受攻击的驱动程序时有很多选择;截至目前,loldriversio上列出了364个被标记为“易受攻击驱动程序”的条目,这是一个开源的易受攻击驱动程序、相应签名和哈希的库。也许正因如此,BYOVD攻击以前只属于高度精通的攻击者近年来在勒索软件运营商和低阶攻击者中变得流行。

一元机场节点例如,在2020年2月,我们曾报告过一起RobbinHood勒索软件攻击,其中攻击者利用了由主板制造商签名的合法驱动程序来禁用EDR产品。自那以后,我们还报道了一个BlackByte勒索软件攻击,该攻击利用了一种显卡驱动程序;此外,还有一个BYOVD攻击,攻击者利用了Windows驱动程序;以及涉及Aukill的多起事件,该工具利用了一种过时的Process Explorer驱动程序。我们观察到,攻击者在多起勒索软件事件中使用了该工具。

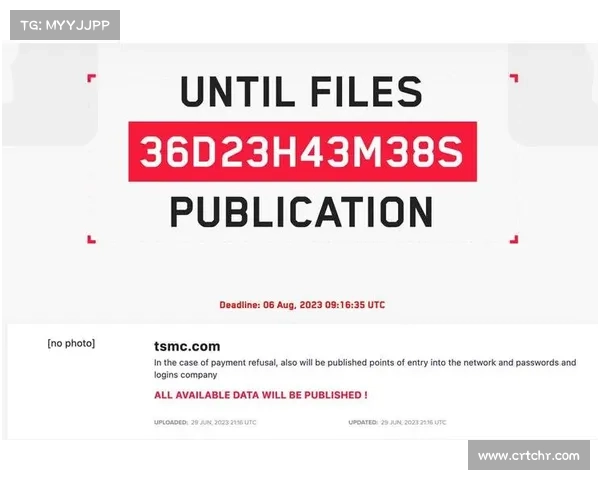

另一个BYOVD在低阶攻击者中流行的原因可能是现成的工具包和工具现在可以在犯罪论坛上购得。2023年5月,一名被称为spyboy的攻击者在俄语勒索软件论坛RAMP上宣传了一款名为Terminator的工具。卖家声称该工具的价格在300到3000美元之间,能够禁用24个安全产品。

“再见了,驱动程序,宝贝”

2023年CrowdStrike的分析显示,Terminator似乎是一种BYOVD工具,涉及的易受攻击的驱动程序是zam64sysZemana AntiLogger或zamguard64sysZemana AntiMalware。这两个驱动程序由Zemana发布并签名,并且它们几乎共享相同的代码库。

这两个驱动程序都包含相同的漏洞,即对可向其发送IOCTL代码并请求各种功能的进程的验证不足。驱动程序维护了一份合法、值得信赖进程的“允许列表”。然而,通过发送IOCTL代码0x80002010并将一个运行进程的进程ID作为参数传递,攻击者可以将自己的进程添加到允许列表中,从而规避这一安全措施。一旦