黑客通过暴露的 Telegram Bot API 令牌泄露自己的行动 媒体

黑客漏泄资讯:一场网路犯罪的意外揭露

文章重点

黑客透过Telegram Bot API泄露重要的作业资讯Check Point研究人员揭示了Styx Stealer和Agent Tesla恶意软体的运作情况Styx Stealer具备先进的资料窃取和隐蔽功能Telegram对黑客的沟通进行了全面监察,揭示了其运作模式一对网路犯罪分子不小心泄露了大量与自身作业有关的重要资讯,这源于他们使用的Telegram Bot API令牌曝光,这些令牌被用来窃取受害者资料。Check Point的研究人员在上周透露了这一事件。

在Check Point的一个客户的恶意软体样本配置文件中发现的Telegram机器人令牌,引导研究人员深入调查,最终揭露了Styx Stealer恶意软体作为服务MaaS的运作者及Agent Tesla恶意软体攻击行动。

这些威胁行为者透过Telegram的基础设施,利用Telegram Bot API窃取受害者的资料,这是一种比自建基础设施更隐蔽的方法。然而,这种方式却在恶意软体文件中留下了Telegram机器人令牌,Check Point能够解密并使用该令牌获取与Agent Tesla行动相关的机器人资讯。

在监控Agent Tesla机器人joemmBot时,研究人员注意到一个异常的档案,其中包含与Styx Stealer资料窃取相关的信息,这与Agent Tesla行为者通常上传的报告有所不同。

Styx Stealer是基于Phemedrone Stealer的资讯窃取工具,首次出现于2024年4月,并作为MaaS提供。它具备许多与Phemedrone相同的核心功能,包括窃取浏览器数据、加密货币钱包资料、位置数据、即时消息服务会话以及受害者电脑中的某些文件。

一元机场. com入口此外,Styx Stealer还增加了一些额外的隐蔽功能,包括更新的建构器和图形用户界面GUI,以及一个加密剪贴功能,该功能会扫描受害者的剪贴板中的加密货币钱包地址,并用攻击者自己的钱包地址替换它们以导向交易。

正是因为Styx Stealer的运作者计划将基于Telegram的资料外泄整合到恶意软体的功能中,因此导致了保安漏洞的发生。

黑客之间的Telegram聊天揭示恶意软体的计划

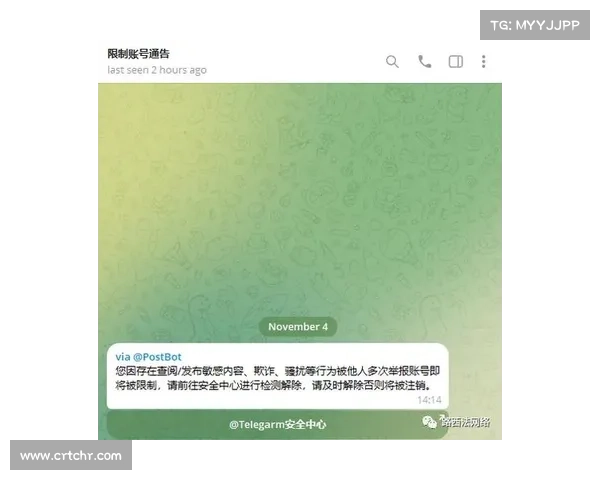

Check Point的研究人员表示,他们利用与Agent Tesla相关的joemmBot令牌,得以访问到Styx Stealer的运作者“Sty1x”与名为“MackSant”的用户之间的对话。这些Telegram对话揭示了MackSant建议Sty1x使用Telegram Bot API进行资料外泄,而Sty1x则发送了joemmBot令牌及chatID给MackSant。

在调试Styx Stealer的过程中,Sty1x透过joemmBot将一个档案从他的电脑上传到Telegram,这导致了Check Point的发现。该档案包含了大量资料,包括Sty1x操作的两个Telegram帐户的用户数据、Sty1x使用的电话号码,以及在调试Styx Stealer执行档过程中所拍摄的Visual Studio IDE界面的截图。

透过该档案中包括的Sty1x的[Telegram帐户](https//wwwscworldcom/brief/exposureoftelegramusersipaddressestocontactsrem