针对脆弱的 Apache RocketMQ 服务器的攻击正在进行 媒体

Apache RocketMQ 服务器存在严重安全漏洞

关键要点

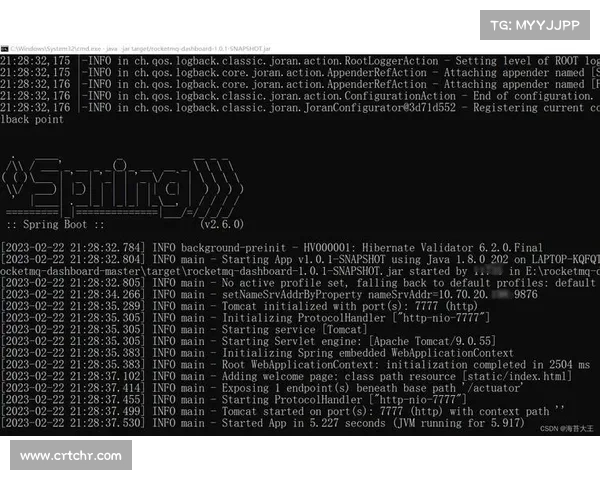

Apache RocketMQ 服务器发现严重的远程代码执行漏洞 CVE202333246 和 CVE202337582;CVE202333246 漏洞允许攻击者执行命令,特别是在 NameServer 地址泄露且缺乏权限检查的情况下;ShadowServer 基金会发现这些易受攻击的服务器被全球数百个主机每天扫描以试图利用漏洞;攻击者可利用更新配置功能来执行系统用户的命令。根据 BleepingComputer 的报道,暴露于互联网的 Apache RocketMQ 服务器存在两个被追踪的严重远程代码执行漏洞,分别为 CVE202333246 和 CVE202337582。其中,后者源于对前者的不完全修复。根据 ShadowServer 基金会的发现,这些易受攻击的服务器每天被全球数百个主机扫描以试图利用这些漏洞。

根据 Apache RocketMQ 项目管理委员会成员及阿里巴巴研发工程师 Jin Rongtong 的说法,CVE202333246 漏洞可能让攻击者通过 NameServer 的更新配置功能执行命令,特别是在地址被暴露且缺乏权限检查时。Jin 表示:“当 NameServer 的地址在外网泄露并且缺乏权限验证时,攻击者可以利用这个漏洞,使用 NameServer 组件的更新配置功能,以 RocketMQ 所运行的系统用户身份执行命令。”

这一发展跟随了 8 月份针对 Apache RocketMQ 系统漏洞的 DreamBus 恶意软件更新版本 的初始使用。

一元机场节点漏洞编号描述影响CVE202333246允许通过 NameServer 更新配置执行命令暴露在互联网的 Apache RocketMQ 服务器CVE202337582源于对 CVE202333246 的不完全修复同上重要提示:如果您正在运行 Apache RocketMQ,请尽快检查您的系统并应用相关的安全修复,以防止潜在的攻击。